IT-Sicherheit

Allgemeines

- Dashlane Premium

- Intel Security True Key Premium

- Keeper Security

- Last Pass Premium.

Teil von

IT-Sicherheit | ||||

Allgemeines |

Wer ohne Schutz im Internet unterwegs ist, handelt grob fahrlässig. Neben der Abwehr von Angriffen gilt es auch die Datenschutzrechte Dritter zu beachten und die Integrität elektronischer Dokumente zu garantieren. | |||

| Malware | Schadsoftware, Anti-Virus-Programme | Viren, Trojaner, Würmer, Rootkits, Spyware | eigene Angriffe | |

| Passwort | Passwort - Tresor:

|

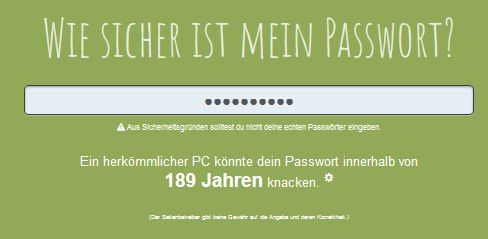

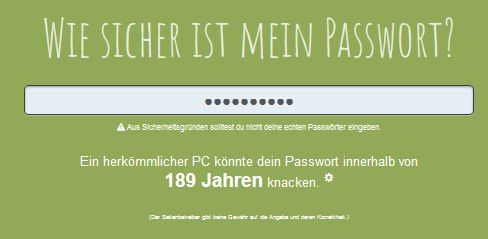

Keepass | https://checkdeinpasswort.de/ |

Passwort Depot: doppelte Verschlüsselung der Passworte, Zugriff mit Masterpasswort, enthält Passwortgenerator |

| Passwort - Manager | ||||

| Zertifikat | Dokument zur eindeutigen Identifizierung von Partnern. | Zur Erstellung einer gesicherten Verbindung | https:// | |

| SafeNet | Netzwerktechnik mit Verschlüsselung | Wird auch für Verbindungen der kassenärztlichen Vereinigungen genutzt. | ||

| Verschlüsselung | BitLocker: Teil von Windows Vista und 7. | TrueCrypt | ||

| Signatur | Die qualifizierte elektronische Signatur ist die Entsprechung zur herkömmlichen Unterschrift in der elektronischen Welt. | |||

| Certified Copies | Zur Autentifizierung von Dokumenten wird ein Zertifikat und ein Hashwert zugefügt. Damit sind nachträgliche Fälschungen ausgeschlossen. | |||

| Checksum | Ein String, der mit bestimmten Algorithmen aus einer Datei berechnet wird. | Dient vor allen der Richtigkeitskontrolle von Dateien nach Übertragungen und Kopien. | ||

| SHA: Security Hash Algorithm | MG5, SHA1, CRC32: häufige Algorithmen | IgorWare Hasher: Freeware - Programm zur Berechnung von MG5, SHA1, CRC32 | ||

| Laptop Tracking | Nach dem Diebstahl eines Laptops kann mit bestimmten Programmen der Laptop lokalisiert und sensible Daten unlesbar verschlüsselt oder ausgelesen werden. | EXO5 | LoJack | |

| Prey | GadgetTrak | LaptopLock | ||

| Cybersecurity Tech Accord | Am 17.4.2018 unterzeichneten 34 globale Technologiefirmen den Cybersecurity Tech Accord. | In der Vereinbarung verpflichten sich die Firmen, alle Benutzer vor bösartigen Attacken durch kriminelle Vereinigungen oder staatliche Organisationen zu schützen. | Zu den 34 Firmen gehören: ABB, Arm, Cisco, Facebook, HP, HPE, Microsoft, Nokia, Oracle, Trend Micro. | |

| Quellen | ||||

Teil von |

Utilities | Software | ||

Impressum Zuletzt geändert am 27.07.2024 14:25